Malware infecta o sistema da vítima com um trojan bancário e uma ferramenta de spam que permite que os operadores assumam o controle das contas de e-mail do Gmail, Outlook, Hotmail ou Yahoo

Uma campanha até então desconhecida envolvendo o malware de botnet Hotabot tem como alvo usuários de línguas portuguesa e espanhola na América Latina desde ao menos novembro de 2020, que têm sido infectados com um trojan bancário e uma ferramenta de spam. A botnet infecta o sistema da vítima com um trojan bancário e uma ferramenta de spam que permite que os operadores assumam o controle das contas de e-mail do Gmail, Outlook, Hotmail ou Yahoo, roubem dados de e-mail e códigos de autenticação de dois fatores (2FA) que chegam na caixa de entrada e enviem e-mails de phishing das contas comprometidas

A nova operação Horabot foi descoberta por analistas da Cisco Talos, que relatam que os operadores da ameaça provavelmente estão baseados no Brasil e têm como alvo principal, além de internautas do próprio país, usuários no México, Uruguai, Venezuela, Argentina, Guatemala e Panamá. “Mas é provável que expandam seu alcance para outros mercados a qualquer momento, usando temas de phishing escritos em inglês”, disseram os pesquisadores da Cisco.

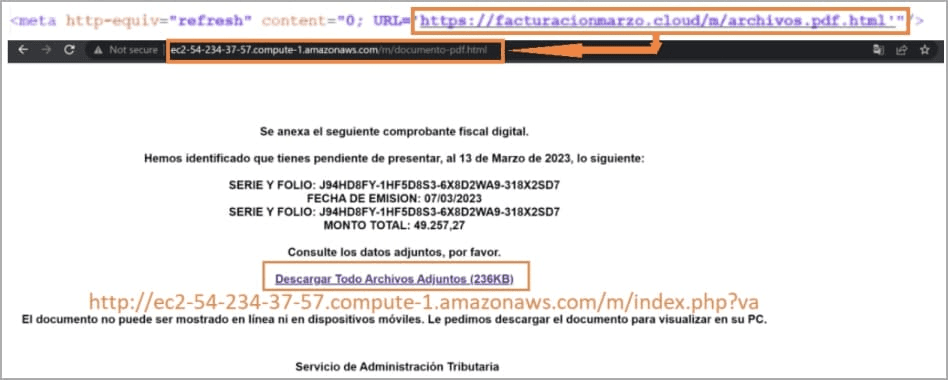

A cadeia de infecção em vários estágios começa com um e-mail de phishing com tema fiscal enviado ao alvo, com um anexo em HTML que supostamente é um recibo de pagamento. Quando a vítima abre o HTML inicia-se uma cadeia de redirecionamento de URL que a leva a uma página HTML hospedada em uma instância da AWS controlada pelo invasor. A vítima clica no hiperlink da página e baixa um arquivo RAR que contém um arquivo batch com extensão CMD, que baixa um script PowerShell que busca DLLs de trojan e um conjunto de executáveis legítimos do servidor de comando e controle (C&C).

Fonte: Página maliciosa hospedada na AWS – Fonte: Cisco

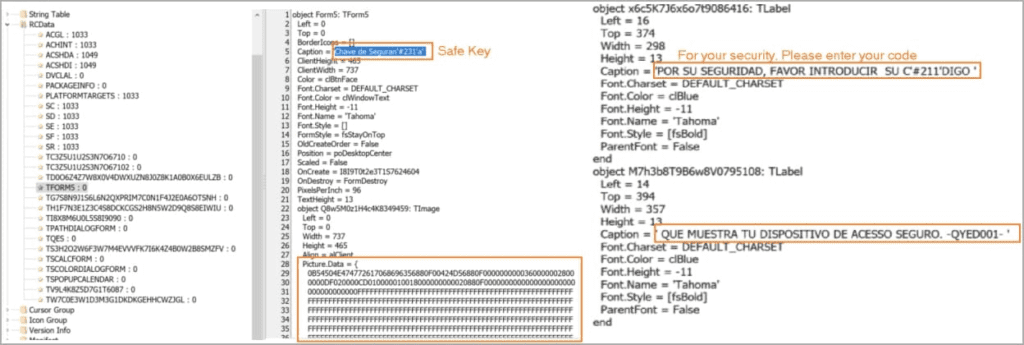

Esses trojans são executados para buscar as duas cargas finais de um servidor C&C diferente. Um é um script de download do PowerShell e o outro é o binário Horabot. Um dos arquivos DLL no ZIP baixado (jli.dll), que é carregado pelo executável “kinit.exe”, é um trojan bancário escrito em Delphi. Ele tem como alvo as informações do sistema (idioma, tamanho do disco, software antivírus, nome do host, versão do sistema operacional, endereço IP), credenciais do usuário e dados de atividade.

Além disso, o trojan também oferece a seus operadores recursos de acesso remoto, como executar ações de arquivo e também pode realizar keylogging, captura de tela e rastreamento de eventos do mouse. Quando a vítima abre um aplicativo, o trojan sobrepõe uma janela falsa para induzi-la a inserir dados confidenciais, como credenciais de contas bancárias on-line ou códigos únicos.

Fonte: Código para criar formulários de phishing – Fonte: Cisco

Todas as informações coletadas do computador da vítima são enviadas ao servidor de comando e controle do invasor por meio de solicitações HTTP POST. A Cisco explica que o trojan possui vários mecanismos anti-análise integrados para impedir que seja executado em sandboxes ou junto com depuradores. O arquivo ZIP também contém uma DLL (Dynamic-link library) de ferramenta de spam criptografada chamada “_upyqta2_J.mdat”, projetada para roubar credenciais de serviços populares de webmail como Gmail, Hotmail e Yahoo.

Depois que as credenciais são comprometidas, a ferramenta assume o controle da conta de e-mail da vítima, gera e-mails de spam e os envia para os contatos encontrados na caixa de correio da vítima, promovendo a infecção de forma um tanto aleatória.

A ferramenta também apresenta keylogging, captura de tela e interceptação de eventos do mouse ou recursos de rastreamento, sobrepondo-se funcionalmente ao trojan bancário, possivelmente para redundância. A carga útil principal lançada no sistema da vítima é o Horabot, uma botnet baseado em PowerShell que tem como alvo as caixas de correio do Outlook da vítima para roubar contatos e disseminar e-mails de phishing contendo anexos HTML maliciosos.

O malware inicia o aplicativo Outlook da área de trabalho da vítima para examinar o catálogo de endereços e os contatos do conteúdo da caixa de correio. Segundo os pesquisadores da Cisco Talos, após a inicialização, o script [Horabot] procura os arquivos de dados do Outlook na pasta de dados do aplicativo Outlook do perfil da vítima. “Ele enumera todas as pastas e e-mails no arquivo de dados do Outlook da vítima e extrai endereços de e-mail dos campos de remetente, destinatários, CC e BCC.”

“Todos os endereços de e-mail extraídos são gravados em um arquivo ‘.Outlook’ e, em seguida, codificados e filtrados para o servidor C&C. Por fim, o malware cria um arquivo HTML localmente, preenche-o com conteúdo copiado de um recurso externo e envia e-mails de phishing para todos os endereços de e-mail extraídos individualmente. Quando o processo de distribuição de e-mail de phishing é concluído, os arquivos e pastas criados localmente são excluídos para limpar quaisquer vestígios”, explica a Cisco no relatório.

Fonte:

https://www.cisoadvisor.com.br/botnet-operada-por-hackers-brasileiros-sequestra-contas-do-gmail/