Levantamento acende sinal de alerta para o alarmante aumento de incidentes bem-sucedidos de comprometimento de contas na nuvem ao longo dos últimos cinco meses

O EvilProxy está se tornando uma das plataformas de phishing mais populares quando se trata de atacar contas protegidas por autenticação multifator (MFA). Pesquisadores da Proofpoint identificaram uma assustadora quantidade de 120 mil e-mails de phishing, direcionados a mais de uma centena de organizações, todos com o objetivo de comprometer as contas do Microsoft 365.

Os resultados do levantamento conduzido pela Proofpoint acendem sinal de alerta para o alarmante aumento de incidentes bem-sucedidos de comprometimento de contas na nuvem ao longo dos últimos cinco meses. É importante destacar que esses ataques têm tido impacto principalmente entre executivos de alto escalão das organizações.

A empresa de segurança cibernética observou uma campanha em grande escala apoiada pelo EvilProxy, que combina representação de marca, evasão de detecção de bot e redirecionamentos abertos.

EvilProxy é uma plataforma de phishing como serviço (PhaaS) que emprega proxies reversos para retransmitir solicitações de autenticação e credenciais de usuário entre o usuário (alvo) e o site de serviço legítimo. Como o servidor de phishing faz proxy do formulário de login legítimo, ele pode roubar cookies de autenticação quando o usuário faz login em sua conta.

Além disso, como o usuário já tem que passar por desafios de MFA ao fazer login em uma conta, o cookie roubado permite que os operadores da ameaça ignorem a autenticação multifator.

Conforme relatado em setembro do ano passado pela Resecurity, o EvilProxy é vendido para criminosos cibernéticos por uma assinatura de US$ 400/mês, prometendo a capacidade de segmentar contas da Apple, Google, Facebook, Microsoft, Twitter, GitHub, GoDaddy e PyPI.

Uma nova campanha de phishing observada pela Proofpoint desde março está usando o serviço EvilProxy para enviar e-mails que se fazem passar por marcas populares como Adobe, DocuSign e Concur.

Se a vítima clicar no link incorporado, ela passa por um redirecionamento aberto via YouTube ou SlickDeals, seguido por uma série de redirecionamentos subsequentes que visam diminuir as chances de descoberta e análise. Eventualmente, a vítima chega a uma página de phishing do EvilProxy que reverte os proxies da página de login do Microsoft 365, que também apresenta o tema da organização da vítima para parecer autêntico.

Evilproxy em ação

Cadeia de redirecionamento de ataque

“Para ocultar o e-mail do usuário das ferramentas de verificação automática, os invasores empregaram codificação especial do e-mail do usuário e usaram sites legítimos que foram invadidos para fazer upload de seu código PHP para decodificar o endereço de e-mail de um usuário específico”, explica o Proofpoint . “Depois de decodificar o endereço de e-mail, o usuário foi encaminhado para o site final —a página de phishing real, feita sob medida apenas para a organização desse alvo.”

Os pesquisadores descobriram que a campanha mais recente redireciona os usuários com um endereço IP turco para um site legítimo, essencialmente cancelando o ataque, o que pode significar que a operação está baseada na Turquia. Além disso, a Proofpoint notou que os invasores eram muito seletivos em relação aos casos em que prosseguiriam para a fase de controle da conta, priorizando os alvos VIP e ignorando os mais baixos na hierarquia.

Fonte: Proofpoint

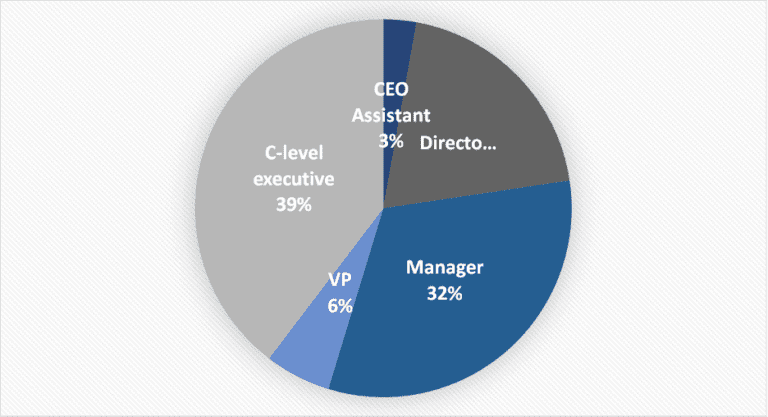

Daqueles cujas contas foram violadas, 39% eram executivos C-Level, 9% eram CEOs e vice-presidentes, 17% eram diretores financeiros e o restante eram funcionários com acesso a ativos financeiros ou informações confidenciais.

Depois que uma conta do Microsoft 365 é comprometida, os operadores da ameaça adicionam seu próprio método de autenticação multifator (por meio do aplicativo autenticador com notificação e código) para estabelecer persistência.

Os kits de phishing de proxy reverso, e o EvilProxy em particular, são uma ameaça crescente capaz de fornecer phishing de alta qualidade em escalas perigosas, ignorando medidas de segurança e proteções de conta.

As organizações só podem se defender contra essa ameaça por meio de maior conscientização de segurança, regras de filtragem de e-mail mais rígidas e adoção de chaves físicas baseadas em FIDO (Fast Identity Online), conjunto de especificações técnicas que definem mecanismos de autenticação do usuário que reduzem a dependência de senhas.

Fonte:

https://www.cisoadvisor.com.br/phishing-evilproxy-atinge-120-mil-usuarios-do-microsoft-365/